Как минимум 500 приложений, загруженных из Google Play более 100 миллионов раз, содержали бекдор, который позволял разработчикам устанавливать на устройства пользователей различные шпионские программы. Об этом сообщили исследователи компании Lookout, которая занимается мобильной безопасностью.

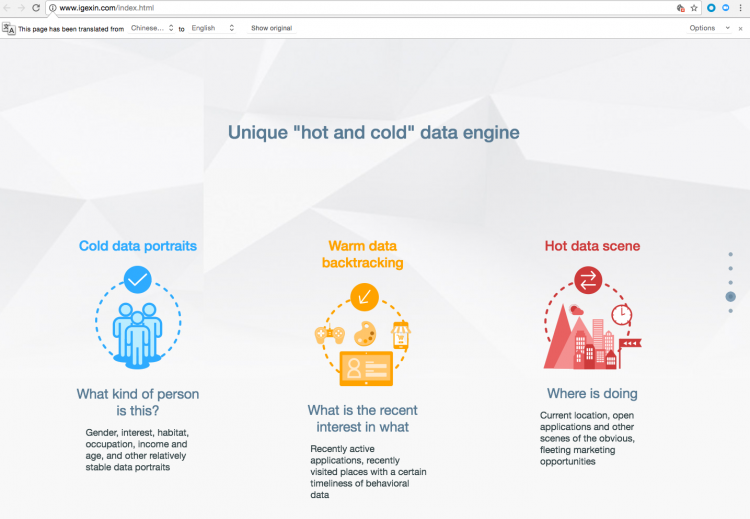

В приложения был встроен SDK под названием Igexin, который упрощал подключение к рекламным сетям и показ пользователям таргетированных объявлений. Как только человек устанавливал приложение с вредоносной версией Igexin, SDK мог в любое время незаметно загружать обновление со шпионским программным обеспечением.

Наиболее серьёзные шпионские программы, которые устанавливались на телефоны — это пакеты для кражи историй звонков, включая время, номер вызывающего и информацию о том, был ли звонок принят. Также SDK позволял похищать данные GPS, списки ближайших беспроводных сетей и установленных приложений.

«Igexin — это нечто уникальное, поскольку сами по себе разработчики приложений не являются авторами вредоносной функциональности, а также не управляют и даже могут не знать о вредоносном коде, который впоследствии может быть исполнен, — написали исследователи. — Вместо этого агрессивная активность инициируется сервером под управлением Igexin».

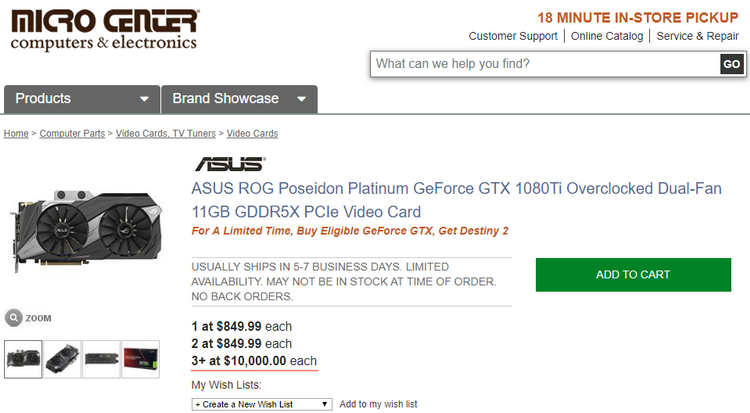

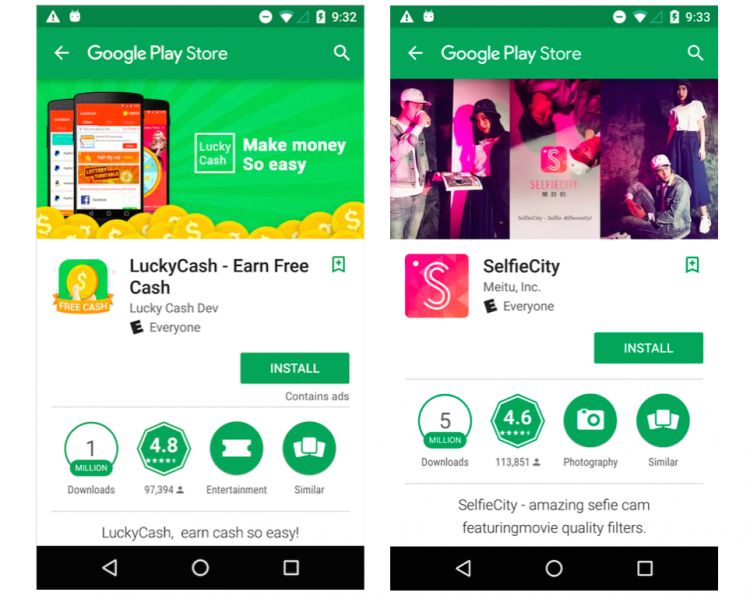

Среди приложений, которые находились под контролем SDK — следующие:

- игры для подростков (одна из них с 50–100 млн загрузок);

- погодные приложения (одно из них с 1–5 млн загрузок);

- интернет-радио (от 500 тысяч до 1 млн загрузок);

- фоторедакторы (1–5 млн загрузок);

- приложения, связанные с образованием, здоровьем, путешествиями, эмодзи и домашними видеокамерами.

Не каждое из 500 приложений незаметно устанавливало плагины. Но, по словам Lookout, любое из них могло позволить разработчикам SDK загружать и устанавливать плагины в любое время. Единственным ограничением была система разрешений Android.

Google сообщила, что предприняла все необходимые меры по защите пользователей.

Январь 24th, 2023

Январь 24th, 2023  raven000

raven000